Parceiro português da Digium ITCenter contribui para o desenvolvimento de interconexão baseada em PBX IP Asterisk, o projeto vem sendo considerado o maior case do mundo pela Digium. Ouve redução de € 1,7 milhões de Euros em telefonia!

Visão global

O objetivo era utilizar grande capacidade de rede fibra de Portugal para a interligação através da Internet as instituições de ensino, isto tudo para reduzir em pelo menos 20%, os custos de comunicação no sistema Português do ensino superior público. Eles fizeram isso espalhando no sistema de Internet Português um serviço de Web Voice over IP, alcançando assim as 48 faculdades, universidades, e instituições politécnicas de Portugal. Em uma estratégia definida pela Fundação de Portugal para a Computação Científica Nacional (FCCN); Digium Select Partner, ITCenter juntou Wavecom para implementar um empreendimento de telefonia Digium que é uma das maiores missões de VoIP baseado em código aberto do mundo.

FCCN, que administra e desenvolve a rede nacional de comunicações em alta velocidade de dados e sistemas científicos de ensino superior (RCTS), mandatável a esta altamente complexa atribuição, foi então realizado em três fases distintas, a primeira das quais necessárias conclusão de 33 escolas em três meses; oito, na segunda fase; e sete na terceira fase, com conclusão dentro de uma janela de dois anos.

Os resultados estão neste projeto altamente sofisticada e de longo alcance. Os custos globais de comunicação para a educação superior em todo Portugal diminuiu de € 4 milhões para € 3.300.000 durante o período entre o primeiro semestre de 2009 e no primeiro semestre de 2010, totalizando uma redução anual de € 1,7 milhões. Missão cumprida!

Desafios

A equipe técnica da FCCN era tecnicamente ciente da capacidade do Asterisk e sua estabilidade. Wavecom trabalha com ITCenter, ambos os quais estão localizados no distrito de Aveiro de Portugal, assumiu a liderança no desenvolvimento de uma solução VoIP altamente competitivo, que seria decisiva para reduzir os custos de comunicação, com a perspectiva para a replicação do aplicativo em outros cenários, tanto nacional como internacionalmente.

Ruben Sousa, sócio-fundador e Chief Technology Officer (CTO) da ITCenter, trabalhou com soluções baseadas em Asterisk desde 2004. Contando com dois profissionais Digium Certified Asterisk (Dcap), dos quais Sousa é um, sua empresa prioriza o uso do código aberto, usando de modelo o Asterisk. Sua empresa mostra grande experiência em tecnologia de código aberto, o qual garante uma maior confiabilidade, qualidade, liberdade de uso, e de retorno mais rápido de investimento, a que outros modelos proprietários "fechadas".

"Nós estávamos animado em trabalhar em um grande concurso público, por isto selecionamos o Asterisk como a solução base em nosso know-how e nossa experiência em desenvolvimento de sistemas para apoiar outros projetos de VoIP existente ", diz Sousa. "Queremos compartilhar o sucesso deste esforço e usar o trabalho RCTS FCCN como um exemplo para que outras entidades governamentais, incluindo os Estados Unidos, possam ver o que pode ser feito em termos de comunicações altamente avançadas que reduzem os custos globais."

Havia dois desafios para implementação de Asterisk. "Em primeiro lugar e mais importante para mim foi que o sistema de ensino superior público teve uma rede gigabit de alta performance no local, mas eles não estavam usando-o para a telefonia", explica Sousa, que traz desafio número dois. "Eles estavam correndo de telecomunicações fora de um sistema de telefonia PABX tradicional utilizando duzentos e vinte e PBXs, alguns deles não estavam nas melhores condições."

PBXs agir como uma central escritório central e pode lidar com um número de linhas telefônicas entrando ou saindo de um único local, eliminando a necessidade de números de telefone individuais, mas substituindo-os por extensões de telefone. PBXs se tornaram cada vez mais sofisticados, ao longo dos anos. Muito capaz de facilitar ambas as linhas de voz e linhas de dados, de acordo com Sousa, "Estes Legado PBXs não têm qualquer capacidade de VoIP, mas todos sabíamos Asterisk poderia resolver o problema. Wavecom e ITCenter, trabalhando com a equipe de TI da FCCN, fez o trabalho."

Além disso, a equipe aprendeu rapidamente que eles terão que se adaptar, em muitos casos, em que o equipamento Legado não estava no melhor da forma. Eles foram também vão ter que instalar servidores em alguns lugares não convencionais.

Solução

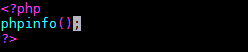

Asterisk é um PABX de código aberto, plataforma de comunicação mais flexível e amplamente usada no mundo, oferecendo recursos que são altamente competitivo, com ou excedem o poder de sistemas de telefonia proprietárias. Por se tratar de um conceito de código aberto, software Asterisk é gratuito e roda em servidores Linux relativamente baratos, transformando um computador comum em um servidor de comunicações.

Digium oferece um sistema de PBX IP na forma de Switchvox cuja interface PBX IP tem um painel de comando intuitivo, oferecendo características avançadas a um custo menor do que outros fabricantes. A equipe Wavecom / ITCenter no entanto, viu um caminho para FCCN para manter seu hardware legado existente e dar-lhes a capacidade IP, tendo os seus sinais de áudio analógico convertidos em formato digital para a transmissão.

Wavecom SA, uma empresa de engenharia de comunicação especializada em ligações sem fios banda não licenciada em Portugal, e ITCenter usado Asterisk e OpenSER para desenvolver um sistema compatível. OpenSER é um Session Initiation Protocol (SIP) servidor do tipo proxy, chamada roteador. É um sistema gratuito e amplamente utilizado, para registrar o agente de usuário usado em VoIP e aplicações de mensagens instantâneas. "Nós adicionamos um sistema de VoIP que interceptaram as chamadas entre o serviço de telefone velho liso (POTS), do legado PBX e do Public Switched Telephone Network (PSTN), passando assim a fazer automaticamente com que as chamadas recebidas sejam encaminhadas pela internet, de forma transparente, a custo zero com zero de impacto para o usuário ", explica Sousa.

Resultados

Utilizando uma equipe técnica de dez técnicos que possuem uma variedade de certificações nas tecnologias que estão na base de soluções de IP, e de código aberto, o esforço Wavecom / ITCenter oferece totalmente testada e experiente, uma gama de grande sucesso para cada projeto. Técnicos trabalharam incansavelmente ao longo de um período de dois anos para transformar completamente, sistema de ensino superior de Portugal no sistema de telefonia mais avançada em Portugal e, ao mesmo tempo, atendendo todas as expectativas financeiras e objetivos de poupança econômicos estabelecidos pela FCCN.

De acordo com Sousa, porque Asterisk é um software de código aberto, ele tem espaço constante de aperfeiçoamento e atualização; no entanto, neste momento, a tarefa é completa e o sistema é estável. Por causa de sua interface intuitiva baseada na web, que era muito fácil de usar para a equipe e administradores.

Todo o financiamento para o projeto veio da FCCN, que doou todos os equipamentos e máquinas para as universidades e escolas de ensino superior públicas. "As universidades têm o prazer de ter um tão poderoso sistema de comunicação centrada na Web, com pouca necessidade de treinamento, e não há necessidade de reconfigurar suas PBXs existentes", diz Sousa.

Fonte: http://www.digium.com